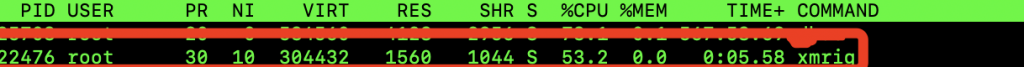

突然发现服务器cpu及负载全部达到100%,不出意外应该是中病毒了,开始十万火急的排查!!!!!

1、首先执行(查看具体占用)

top

果然不出所料,中了挖矿病毒,下面开始清除

2、直接杀死进程

kill -9 xxx发现病毒会重启,我们只能找到根源文件,进行删除在杀掉进程

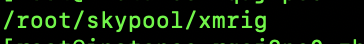

3、开始查找文件

find / -name xmrig找到文件目录:/root/skypool/xmrig

4、进入看一下文件详情

cd /root/skypool

ls

果然是病毒文件

5、进行删除处理

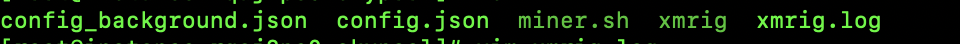

rm -rf skypool6、然后杀死进程查看占用

kill -9 xxx

果然xmrig已经清除,但是mysql占用飙升,继续进行定位查看mysql的问题

7、首先重启mysql

service mysqld restart发现占用依旧快达到100%,没什么作用

8、关闭mysql进程

service mysqld stop发现mysql进程依旧存在

9、那我们要看下这个进程里面的文件究竟是什么

lsof -p xxx查到文件地址在这里/etc/mysql/mysql,对小编来说很明显,因为小编的mysql安装的位置不是这里,那我们详细的看一下

10、进入查看文件结构

cd /etc/mysql

ls

果然是伪装的mysql,那我们也同上面一样,进行删除程序目录,然后杀死进程

11、继续检测完美清除病毒程序CPU占用回归正常

top到这里小编的清除服务器病毒也就到此结束了,经过小编的定位及资料翻阅,定位到问题是由于yapi的漏洞导致,木马是通过ypai恶意注册用户然后通过mock接口注入代码引起的。解决的办法是关掉注册功能和mock功能然后将异常的数据清除(用户和mock数据)